Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

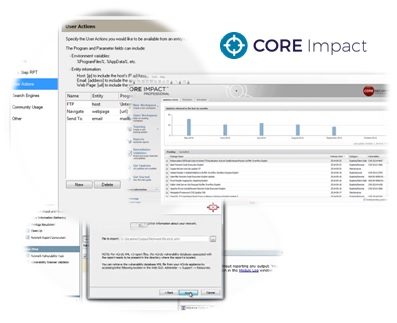

Core Impact

Core Impact to potężna platforma do testów penetracyjnych zaprojektowana tak, aby umożliwić zespołom bezpieczeństwa łatwe przeprowadzanie zaawansowanych analiz. Dzięki sterowanej automatyzacji i certyfikowanym exploitom, można bezpiecznie badać środowisko IT używając tych samych technik, co dzisiejsi hakerzy.

TECHNOLOGIA

Core Impact wykorzystuje te same techniki, co dzisiejsi hakerzy, aby skutecznie przetestować bezpieczeństwo infrastruktury IT, co pomaga zminimalizować ryzyko i chronić cenne aktywa. Z pomocą sterowanych automatyzacji, organizacje mogą odkrywać, testować i raportować w zaledwie kilku prostych krokach.

Rapid Penetration Tests (RPTs) firmy Core Impact to intuicyjne kreatory, które umożliwiają testerom szybkie przeprowadzenie testów penetracyjnych. Użytkownicy mogą sprawnie realizować typowe zadania, oszczędzając czas, a jednocześnie zapewniając spójny, powtarzalny proces dla swojej infrastruktury testowej.

Dodatkowo, Core Impact pozwala na szybkie przeprowadzenie ponownej estymacji wykorzystanych systemów w celu sprawdzenia, czy środki zaradcze lub kontrole kompensacyjne są skuteczne i działają.

.gif)

Wykorzystanie solidnej biblioteki podstawowych certyfikowanych exploitów

Korzystając z aktualnej biblioteki komercyjnych exploitów, opracowanych i przetestowanych przez ekspertów ds. cyberbezpieczeństwa z firmy HelpSystems, Core Impact ujawnia, w jaki sposób łańcuchy podatności na ataki otwierają drogi do krytycznych systemów i zasobów organizacji. Oprócz wewnętrznie napisanych exploitów, HelpSystems współpracuje z ExCraft Labs w celu dostarczenia pakietów dodatkowych exploitów dla systemów SCADA, medycznych oraz IoT, uzupełniających standardowe exploity zawarte w Core Impact.

Scentralizowany zestaw narzędzi do testów penetracyjnych

Zbiera informacje, wykorzystuje systemy i generuj raporty - wszystko w jednym miejscu. Każda faza procesu testu penetracyjnego może być wykonana i zarządzana z jednej konsoli z intuicyjnym pulpitem nawigacyjnym. Zamiast przełączać się pomiędzy narzędziami, można również zintegrować lub włączyć dodatkowe rozwiązania, aby jeszcze bardziej rozszerzyć program testowy, takie jak Cobalt Strike, Metasploit, PowerShell Empire i Plextrac. Taka centralizacja nie tylko upraszcza proces testowania, bez konieczności ręcznego tworzenia dokumentacji, ale również sprawia, że raportowanie jest bardziej spójne i wydajne.

Przeprowadzanie symulacji phishingu w celu zwiększenia świadomości bezpieczeństwa

Łatwe we wdrożeniu kampanie phishingowe do testów socjotechnicznych po stronie klienta, aby odkryć, którzy użytkownicy są podatni na ataki i jakie dane uwierzytelniające mogą zostać pozyskane. Wykorzystuje proces krok po kroku do tworzenia wiadomości e-mail, wyboru celów i przekierowań przeglądarki lub klonów stron internetowych. Wyszukuje użytkowników za pomocą bardziej wyrafinowanych, dopasowanych wiadomości spearphishingowych, które są trudniejsze do zidentyfikowania jako fałszywe. Rzeczywiste wiadomości mogą być importowane z klientów poczty, aby zwiększyć autentyczność ataku.

Wykazanie zgodności z przepisami branżowymi

Liczne przepisy wymagają od organizacji przeprowadzania regularnych ocen infrastruktury bezpieczeństwa w celu zapewnienia właściwej ochrony wrażliwych danych. Core Impact zapewnia łatwe do naśladowania i ustalone, zautomatyzowane ramy, które mogą wspierać wymagania i standardy branżowe, w tym PCI-DSS, CMMC, GDPR i NIST. Na przykład, raporty NIST mapują dostosowanie zarówno do ram MITRE ATT&CK, jak i katalogu kontroli bezpieczeństwa i prywatności NIST. Dodatkowo, możliwości raportowania Core Impact mogą pomóc w udowodnieniu zgodności z przepisami podczas wewnętrznych lub zewnętrznych audytów.

Dlaczego Core Impact:

- Intuicyjna automatyzacja wdrażania testów o zaawansowanym poziomie

- Obszerna i niezawodna biblioteka certyfikowanych exploitów

- Możliwość testowania wielu sektorów

- Możliwość pracy zespołowej w przestrzeni roboczej

- Dostosowane do potrzeb raportowanie w celu tworzenia planów naprawczych

- Potężne integracje z innymi narzędziami do testów penetracyjnych i ponad 20 skanerami podatności

- Solidne funkcje bezpieczeństwa, w tym w pełni zaszyfrowane, samoniszczące się agenty

ZAPYTAJ O SZCZEGÓŁY

Rozwiązania IT

Przetestuj produkt

Chcesz poznać i przetestować nowoczesne rozwiązania z zakresu bezpieczeństwa sieci, systemów lub monitoringu i zarządzania?

W portfolio Bakotechu znajduje się szereg produktów polskich i zagranicznych producentów, które zapewnią Ci najlepszą ochronę przed wszelkiego typu cyberzagrożeniami.

Wypełnij formularz, a nasi specjaliści skontaktują się z Tobą i pomogą Ci dobrać najlepsze rozwiązanie na miarę potrzeb Twojej organizacji.

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30