Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

Cobalt Strike

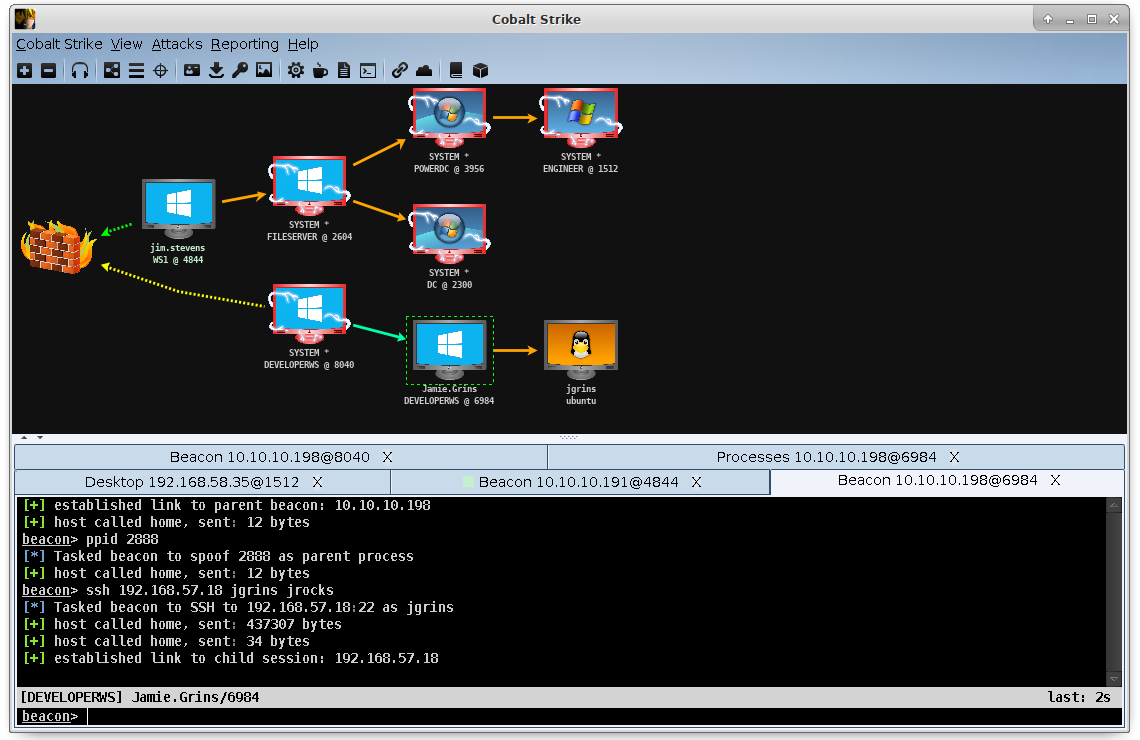

Cobalt Strike to narzędzie do emulacji zagrożeń, idealne do naśladowania zaawansowanego, ukrytego działania niepożądanego, które zostało osadzone w środowisku IT na długi czas.

Agenci post-exploitation i możliwości współpracy Cobalt Strike zapewniają skuteczne symulacje zagrożeń. Zmierz reakcję na incydenty dzięki plastycznym C2, które pozwalają wskaźnikom sieciowym naśladować różne złośliwe oprogramowanie, aby wzmocnić operacje bezpieczeństwa w celu zmierzenia programu zabezpieczeń, oraz posiadać możliwości reagowania na incydenty.

TECHNOLOGIA

Symulowanie wbudowanego aktora zagrożenia:

Ładunek Cobalt Strike po eksploatacji, może być dyskretnie przesyłany przez HTTP, HTTPS lub DNS, wykorzystując asynchroniczną komunikację typu "low and slow", powszechnie wykorzystywaną przez wbudowanych napastników, którzy chcą pozostać niewykryci. Dzięki Malleable C2, elastycznemu językowi dowodzenia i kontroli Beacona, użytkownicy mogą modyfikować wskaźniki sieciowe, aby wtopić się w normalny ruch, lub ukryć swoje działania, emulując różne rodzaje złośliwego oprogramowania. Beacon może wykonywać różne czynności po eksploatacji, w tym wykonywanie skryptów PowerShell, rejestrowanie naciśnięć klawiszy, przechwytywanie zrzutów ekranu, pobieranie plików i tworzenie innych ładunków.

Zdobądź przewagę dzięki atakom ukierunkowanym:

Zaczynając od zebrania informacji za pomocą profilera systemu Cobalt Strike, który mapuje powierzchnię ataku po stronie klienta celu, dostarczając listę aplikacji i wtyczek, które odkrywa poprzez przeglądarkę użytkownika, jak również wewnętrzny adres IP użytkowników, którzy znajdują się za serwerem proxy. Dzięki temu zaawansowanemu rozpoznaniu łatwiej jest określić najbardziej skuteczną ścieżkę ataku.

Posiada możliwość projektowania ataku z wykorzystaniem jednego z licznych pakietów Cobalt Strike. Na przykład, zorganizowanie ataku typu drive-by z wykorzystaniem klonów stron internetowych. Alternatywnie, można przekształcić niewinny plik w konia trojańskiego przy użyciu makr Microsoft Office lub plików wykonawczych Windows.

Dostosowywanie skryptów i ram do konkretnych potrzeb:

Cobalt Strike został zaprojektowany z myślą o elastyczności, aby spełnić wszystkie potrzeby. Użytkownicy są zachęcani do rozszerzania możliwości Cobalt Strike poprzez wprowadzanie zmian do wbudowanych skryptów lub wprowadzanie własnego uzbrojenia. Dodatkowe modyfikacje można wprowadzić do klienta Cobalt Strike, pisząc skrypty w jego niestandardowym języku skryptowym "Aggressor Script".

Zmiany mogą być również wprowadzone do zestawów pobranych z pakietów Cobalt Strike. Modyfikacja Artifact Kit, czyli kodu źródłowego używanego do generowania plików wykonywalnych i DLL lub redefinicja szablonów skryptów znajdujących się w Resource Kit, które Cobalt Strike używa w swoich przepływach pracy.

Przekształcenie zaangażowania w kompleksowe sprawozdania:

Cobalt Strike może wygenerować wiele raportów, aby zapewnić pełny obraz wszystkich działań, które miały miejsce podczas realizacji zlecenia. Typy raportów obejmują:

- Oś czasu działań

- Podsumowanie danych w odniesieniu do poszczególnych hostów

- Wskaźniki kompromisu

- Pełne zestawienie aktywności dla wszystkich sesji

- Inżynieria społeczna

- Taktyki, techniki i procedury

Raporty są eksportowane w MS Word lub jako PDF i mogą być dostosowane do potrzeb. Można dodać niestandardowe logo, a także skonfigurować tytuł, opis i hosty.

Usprawnienie działań o kluczowym znaczeniu interoperacyjność:

Osoby posiadające zarówno Core Impact jak i Cobalt Strike mogą skorzystać z możliwości przekazywania sesji i tunelowania pomiędzy tymi dwoma narzędziami. Ta interoperacyjność może jeszcze bardziej usprawnić działania związane z testami penetracyjnymi. Na przykład, użytkownicy mogą rozpocząć swoje zaangażowanie, uzyskując wstępny dostęp z Core Impact, a następnie mogą kontynuować działania poeksploitowe z Cobalt Strike poprzez uruchomienie Beacon.

Dlaczego Cobalt Strike:

- Rozpoznanie po stronie klienta

- Ładunek użyteczny po eksploatacji

- Tajna komunikacja

- Pakiety ataków

- Przełączanie przeglądarki

- Spear phishing

- Współpraca w zespole Red

- Raportowanie i logowanie

ZAPYTAJ O SZCZEGÓŁY

Rozwiązania IT

Przetestuj produkt

Chcesz poznać i przetestować nowoczesne rozwiązania z zakresu bezpieczeństwa sieci, systemów lub monitoringu i zarządzania?

W portfolio Bakotechu znajduje się szereg produktów polskich i zagranicznych producentów, które zapewnią Ci najlepszą ochronę przed wszelkiego typu cyberzagrożeniami.

Wypełnij formularz, a nasi specjaliści skontaktują się z Tobą i pomogą Ci dobrać najlepsze rozwiązanie na miarę potrzeb Twojej organizacji.

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30