Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

Skyhigh Security Cloud Access Security Broker (CASB)

Broker zabezpieczeń dostępu do chmury, który chroni dane i powstrzymuje zagrożenia w chmurze w SaaS, PaaS i IaaS z jednego, natywnego dla chmury punktu egzekwowania.

OPIS PRODUKTU

Broker zabezpieczeń dostępu do chmury, który chroni dane i powstrzymuje zagrożenia w chmurze w SaaS, PaaS i IaaS z jednego, natywnego dla chmury punktu egzekwowania. Oferuje:

- Widoczność: Wgląd we wszystkie dane i wykorzystanie chmury.

- Kontrola: Przejęcie kontroli nad danymi i aktywnością w chmurze z dowolnego źródła.

- Ochrona: Ochrona przed zagrożeniami w chmurze i błędną konfiguracją.

Platforma chmurowa Skyhigh Security oferuje:

Unified Policy Engine

Stosuje ujednolicone zasady do wszystkich usług w chmurze w zakresie danych w spoczynku i w tranzycie. Wykorzystuje szablony polityk, importuje polityki z istniejących rozwiązań lub tworzy nowe.

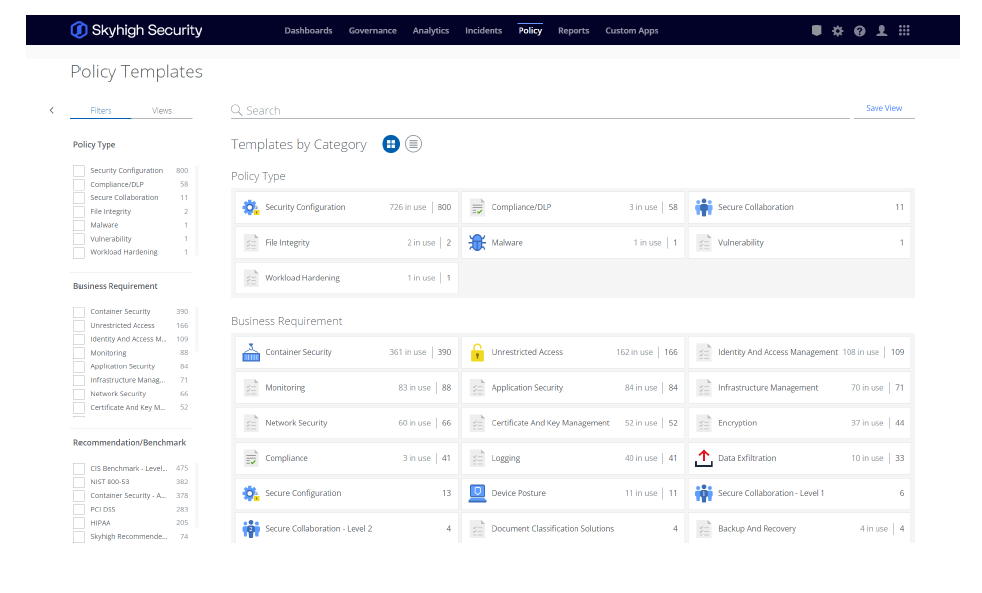

Pre-built policy templates

Dostarcza gotowe szablony polityk w oparciu o wymagania biznesowe, przepisy dotyczące zgodności, branżę, usługi w chmurze i testy porównawcze stron trzecich.

Policy creation wizard

Definiuje niestandardowe polityki przy użyciu reguł połączonych logiką logiczną, wyjątków i wielopoziomowych środków zaradczych w oparciu o wagę incydentu.

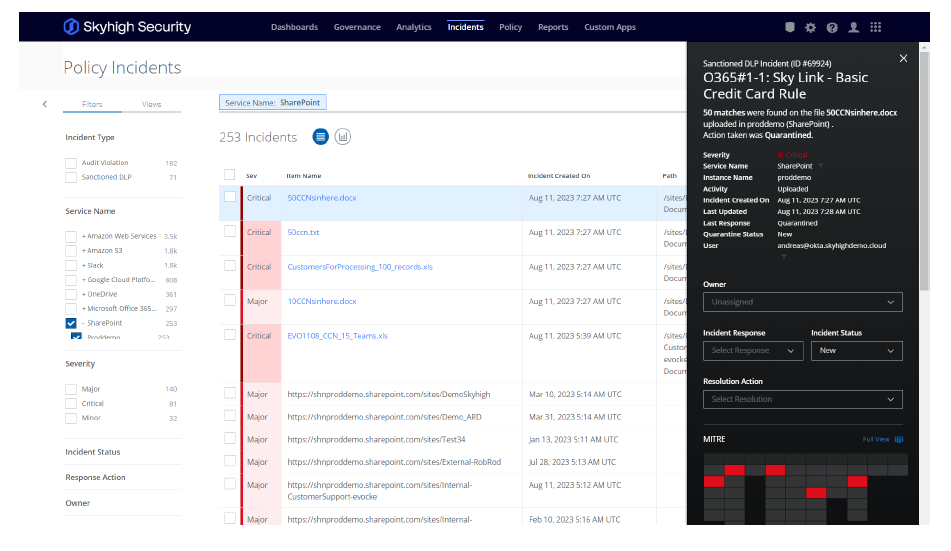

Policy Incident Management

Ujednolicony interfejs do przeglądania incydentów, podejmowania ręcznych działań i wycofywania automatycznych działań naprawczych w celu przywrócenia plików i uprawnień.

Cloud Registry

Zapewnia największy i najdokładniejszy na świecie rejestr usług w chmurze z oceną 1-10 CloudTrust Rating opartą na 261-punktowej ocenie ryzyka.

Multi-Cloud Protection

Wymusza jednolity zestaw zasad bezpieczeństwa we wszystkich usługach w chmurze, z możliwością kojarzenia naruszeń zasad i badania działań, anomalii i zagrożeń w poszczególnych usługach.

Privacy Guard

Wykorzystuje nieodwracalny, jednokierunkowy proces, który pozwala na lokalną personalizację informacji identyfikujących użytkownika

i ukrycie tożsamości przedsiębiorstwa.

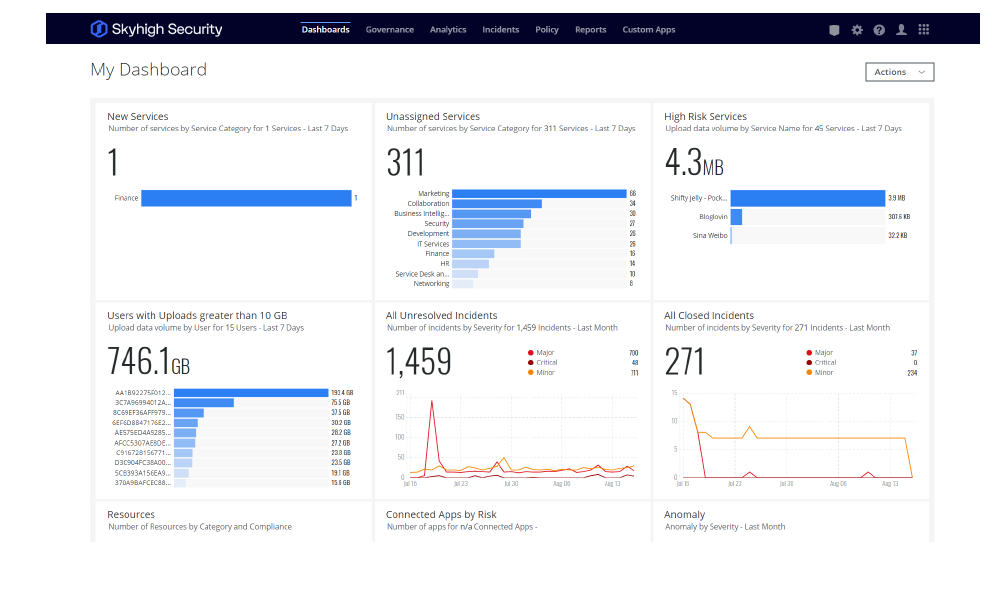

Wgląd we wszystkie dane i wykorzystanie chmury:

- Wykorzystuje słowa kluczowe, predefiniowane wzorce alfanumeryczne, wyrażenia regularne, metadane plików, odciski palców dokumentów i baz danych w celu identyfikacji wrażliwych danych w usługach w chmurze.

- Wykrywa szczegółowe uprawnienia przeglądarki, edytora i właściciela w plikach i folderach udostępnionych indywidualnym użytkownikom, wszystkim w organizacji lub każdemu, kto posiada łącze.

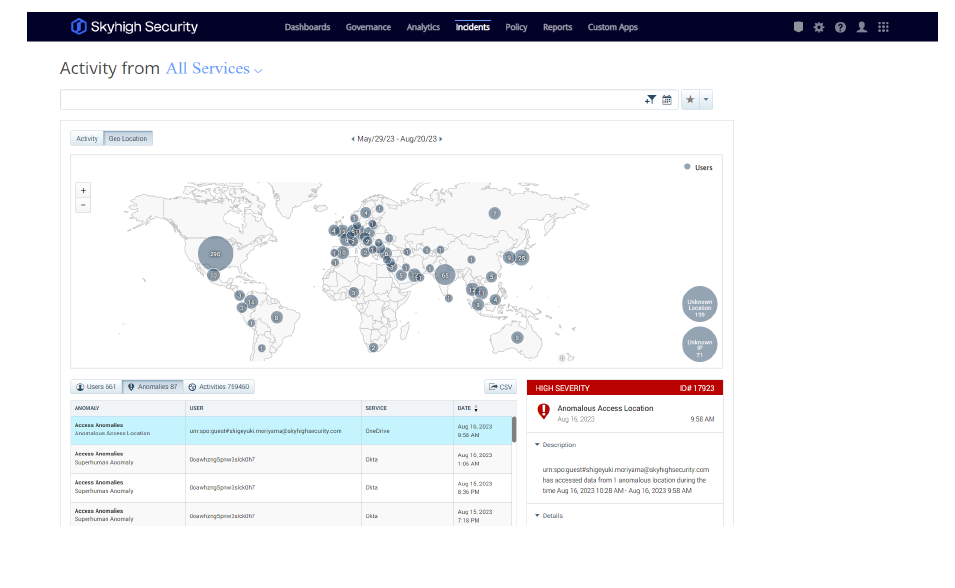

- Rozumie kontekst dostępu, w tym system operacyjny urządzenia, status zarządzania urządzeniem, lokalizację oraz konta firmowe/osobiste.

- Podsumowuje wykorzystanie chmury, w tym usługi w chmurze używane przez użytkownika, wolumeny danych, liczbę ładunków, liczbę dostępów oraz dozwoloną/odmówioną aktywność w czasie.

- Przechwytuje kompleksową ścieżkę audytu wszystkich działań użytkownika i administratora w celu wsparcia dochodzeń powypadkowych i kryminalistycznych.

Kontrola nad danymi i aktywnością w chmurze:

- Egzekwuje zasady oparte na własnych regułach dotyczących treści, aby zapobiegać utracie danych w aplikacjach i infrastrukturze w chmurze, w plikach, danych strukturalnych i nieustrukturyzowanych. Lokalne rozwiązanie Skyhigh Security Data Loss Prevention (DLP), obsługiwane przez Trellix.

- Egzekwuje zasady DLP dla danych przesłanych do chmury, utworzonych w chmurze, udostępnionych współpracownikom, udostępnionych w chmurze z jednej usługi do drugiej i pobranych z chmury.

- Definiuje zasady z wieloma poziomami ważności i wymusza różne działania w odpowiedzi na podstawie poziomu ważności incydentu. Akcje reagowania, takie jak skanowanie DLP w czasie rzeczywistym, mogą być automatycznie wyzwalane przez błędną konfigurację wykrytą w audycie.

- Izoluje pliki, które uruchamiają polityki w bezpiecznej lokalizacji administracyjnej w ramach usługi w chmurze, w której zostały znalezione. Skyhigh Security nigdy nie przechowuje plików poddanych kwarantannie.

DODATKOWE FUNKCJONALNOŚCI

- Chroni wrażliwe dane za pomocą sprawdzonych schematów szyfrowania z zachowaniem funkcji, wykorzystując klucze kontrolowane przez klienta dla danych strukturalnych i nieustrukturyzowanych.

- Stosuje ochronę zarządzania prawami do plików przesyłanych do lub pobieranych z usług w chmurze, zapewniając ochronę poufnych danych w dowolnym miejscu.

- Obniża uprawnienia do plików i folderów dla określonych użytkowników do edytora lub przeglądarki, usuwa uprawnienia i cofa udostępnione łącza. Uprawnienia mogą być oparte na wrażliwości danych.

- Zapewnia wgląd w aplikacje innych firm połączone z usankcjonowanymi usługami w chmurze, takimi jak aplikacje marketplace. Przejęcie opartej na zasadach kontroli nad aplikacjami innych firm w oparciu o określonych użytkowników, aplikacje lub uprawnienia dostępu.

- Trwale usuwa dane z usług w chmurze, które naruszają zasady, aby zachować zgodność z przepisami.

- Egzekwuje zgubne reguły zezwalania/blokowania dostępu w oparciu o ryzyko na poziomie usługi, typ urządzenia i szczegółowe kontrole na poziomie aktywności, aby zapobiec przesyłaniu i pobieraniu danych.

- Wymusza dodatkowe kroki uwierzytelniania w czasie rzeczywistym poprzez integrację z rozwiązaniami do zarządzania tożsamością w oparciu o zasady kontroli dostępu.

- Szczegółowe zasady dla niesankcjonowanych usług w chmurze, w tym możliwość zezwalania lub blokowania działań i kontrolowania dostępu do niesankcjonowanych dzierżawców - wszystko z poziomu naszej konsoli.

INTEGRACJE TECHNOLOGII DLA PRZEDSIĘBIORSTW

- Data loss prevention (DLP)

- Security information and event management (SIEM)

- Key management service(KMS)

- Identity and Access Management (IAM)

- Information rights management (IRM)

- Enterprise mobility management (EMM/MDM)

- Directory services (LDAP)

GŁÓWNE CECHY

- Egzekwuje zasady zapobiegania utracie danych (DLP) na danych w chmurze, zsynchronizowane z DLP punktu końcowego.

- Zapobieganie nieautoryzowanemu udostępnianiu poufnych danych niewłaściwym osobom.

- Blokowanie synchronizacji/pobierania danych firmowych na urządzenia osobiste.

- Wykrywanie naruszonych kont, zagrożeń wewnętrznych i złośliwego oprogramowania.

- Zyskuje wgląd w niezatwierdzone aplikacje i kontroluje ich funkcjonalność.

- Audyt pod kątem błędnej konfiguracji w oparciu o branżowe testy porównawcze i automatyczna zmiana ustawień.

- Zoptymalizowane pod kątem kontenerów strategie zabezpieczania dynamicznych i stale zmieniających się obciążeń kontenerowych oraz infrastruktury, od której są zależne.

ZAPYTAJ O SZCZEGÓŁY

Rozwiązania IT

Przetestuj produkt

Chcesz poznać i przetestować nowoczesne rozwiązania z zakresu bezpieczeństwa sieci, systemów lub monitoringu i zarządzania?

W portfolio Bakotechu znajduje się szereg produktów polskich i zagranicznych producentów, które zapewnią Ci najlepszą ochronę przed wszelkiego typu cyberzagrożeniami.

Wypełnij formularz, a nasi specjaliści skontaktują się z Tobą i pomogą Ci dobrać najlepsze rozwiązanie na miarę potrzeb Twojej organizacji.

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30